Система анализа защищённости и контроля соответствия

Цели создания

- Оценка состояния защищённости всей корпоративной информационной системы, отдельных сегментов, узлов и приложений.

- Инвентаризация активов, поиск уязвимостей, контроль изменений.

- Реализация требований российского законодательства и соответствующих нормативных актов в части защиты персональных данных (ПДн) и государственных информационных систем (ГИС).

- Контроль соответствия политикам и основным стандартам ИБ (ISO 27001/27002, SOX, PCI DSS, NSA, NIST, CIS и др.).

Задачи, которые решает система анализа защищённости и контроля соответствия

- Оценка, отслеживание и управление защищённостью КИС компании.

- Контроль соответствия стандартам и техническим политикам.

- Формирование отчётов о текущем уровне защищённости и динамике его изменения.

- Обнаружение событий безопасности, связанных с изменением состава программных и аппаратных средств контролируемой среды.

- Измерение эффективности процессов ИБ в организации по сформированным метрикам безопасности (KPI).

Помимо качества предоставляемых сервисов, корпоративные информационные системы обязаны обеспечивать должный уровень защищённости критически важных активов компании от угроз информационной безопасности (ИБ). Распространенный метод проведения целенаправленных атак — эксплуатация уязвимостей в прикладном и системном программном обеспечении КИС и использование ошибок конфигурирования компонентов КИС и средств защиты.

В связи с непрерывным развитием и изменением информационной среды КИС (обновление ПО, изменение состава и конфигураций компонент и пр.) процессы анализа текущего уровня защищённости, контроля соответствия отраслевым и международным стандартам, обновления ПО и управления уязвимостями должны быть автоматизированы и находиться под пристальным вниманием подразделения информационной безопасности компании для принятия своевременных и обоснованных решений по снижению операционных рисков.

АО «ЭЛВИС-ПЛЮС» имеет многолетний успешный опыт проектирования и внедрения систем анализа защищённости и контроля соответствия в таких компаниях, как: ОАО «ФСК ЕЭС», ОАО «СО ЕЭС», ОАО «Ростелеком», Российский Союз Автостраховщиков и др.

Ключевые возможности системы (на примере Positive Technologies MaxPatrol)

- Анализ безопасности серверного и сетевого оборудования, веб-приложений, СУБД, систем ERP.

- Постоянно пополняемая база знаний уязвимостей (более 20 000); эвристические алгоритмы, позволяющие обнаруживать ещё неопубликованные уязвимости.

- Дифференцированная система отчётности (техническая, аналитическая, управленческая).

- Безагентные технологии сканирования, простота установки и эксплуатации.

- Автоматизированное сканирование и формирование отчётности по расписанию.

- Возможность интеграции с Security Information and Event Management (SIEM) и Risk Management Information System (RMIS) системами.

- Наличие действующего сертификата ФСТЭК, подтверждающего возможность использования cистемы для создания автоматизированных систем класса защищённости до 1Г включительно, а также для защиты информации в информационных системах персональных данных до 1 класса включительно.

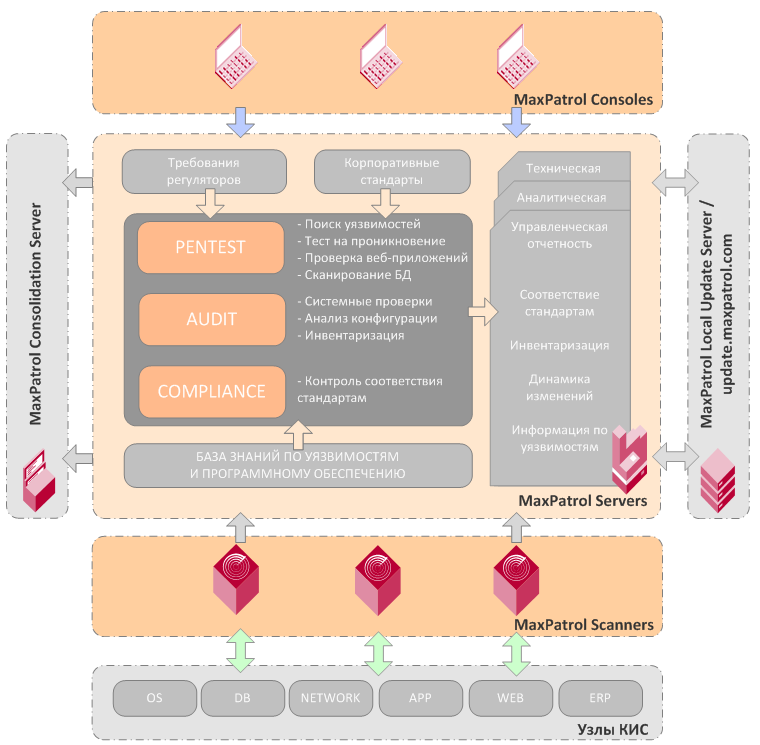

Архитектура и основные функции системы

Основным компонентом cистемы является MaxPatrol Server. Это серверный компонент, выполняющий все основные функции распределённого сканера безопасности: сканирование, управление компонентами, сбор, обработку и хранение данных, выпуск отчётов.

В системе реализовано три режима функционирования:

Режим сканирования PenTest позволяет выявить уязвимости, которые могут быть использованы внешним по отношению к узлу нарушителем (т.е. нарушителем, который для реализации угрозы может использовать только возможности доступных для взаимодействия с узлом протоколов сетевого и транспортного уровней). Отчёт о сканировании в режиме PenTest содержит перечень доступных для взаимодействия протоколов и выявленные уязвимости в реализации этих протоколов.

Режим сканирования Audit позволяет выявить уязвимости, которые могут эксплуатироваться как внешним нарушителем, так и нарушителем, имеющим полный или ограниченный доступ к ОС и прикладному ПО, функционирующим на узле. Отчёт о сканировании в режиме Audit содержит перечень ПО, функционирующего на данном узле и выявленные в нём уязвимости.

Режим сканирования Compliance позволяет получить оценку соответствия просканированных узлов требованиям безопасности (встроенные и/или заданные пользователем стандарты).

В состав MaxPatrol Server входит модуль MaxPatrol Scanner, непосредственно осуществляющий сканирование. При необходимости к MaxPatrol Server могут быть добавлены дополнительные сканеры – для повышения производительности и/или для учёта топологии сети (территориально-распределенная КИС, внутреннее/внешнее сканирование).

Сервер консолидации (MaxPatrol Consolidation Server) аккумулирует информацию различных серверов MaxPatrol Server и позволяет строить целостную картину защищённости крупной распределенной информационной системы.

Локальный сервер обновлений (MP Local Update Server) используется как единая точка поддержки базы знаний и исполняемых модулей компонентов в актуальном состоянии.

Консоль управления (MP Console) представляет собой графический интерфейс администраторов, операторов и пользователей системы.

Преимущества от внедрения

- Автоматизация процессов инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности, контроля изменений и ошибок конфигурации и, как следствие, снижение вероятности реализации угроз ИБ.

- Снижение затрат на аудит и контроль защищённости, подготовок ИТ и ИБ-проектов.

- Повышение эффективности работы подразделения, ответственного за обеспечение ИБ, возможность оценки работы подразделений ИТ и ИБ с помощью расширяемого набора метрик безопасности и KPI.